I ricercatori di Check Point hanno scoperto una botnet che sfrutta le caselle di posta elettronica più diffuse per inviare 30.000 e-mail all’ora per estorsione a sfondo sessuale (Sextortion), senza che i proprietari se ne accorgano.

Inviate inconsapevolmente e-mail di estorsione a sfondo sessuale a 27 milioni di persone

– Chiunque potrebbe essere utilizzato come vettore della minaccia

– La Botnet aggira GMail, Outlook o tutto ciò che lascia tracce

– Le password intercettate vengono utilizzate, insieme agli indirizzi e-mail, per intimidire destinatari innocenti

– Per incassare il denaro estorto vengono utilizzati Bitcoin wallet

I ricercatori di Check Point, leader mondiale nella sicurezza informatica, hanno scoperto come vengono diffuse campagne di Sextortion.

Una sextortion è quando si riceve un’e-mail con una richiesta di pagamento di una somma di denaro per evitare la diffusione di contenuti sessuali acquisiti, solitamente, tramite la webcam. Attraverso un progetto di ricerca della durata di cinque mesi, i ricercatori di Check Point hanno scoperto un malware molto grande e “normale” che utilizza le vittime infette per inviare inconsapevolmente e-mail di sextortion in modo massiccio, in modo simile a una macchina. La velocità e il volume delle e-mail generate è sbalorditivo!

Il malware in questione si chiama Phorpiex. Attivo da circa un decennio, Phorpiex ha infettato oltre 450.000 host – e questo numero sta crescendo rapidamente. In passato, Phorpiex ha monetizzato soprattutto distribuendo varie altre famiglie di malware e ha utilizzato i suoi host per estrarre valuta criptata, ma recentemente abbiamo visto che Phorpiex ha aggiunto una nuova forma di generazione di reddito alle proprie capacità: un bot spam utilizzato per gestire le più grandi campagne di sextortion su larga scala che abbiamo mai visto.

Come?

Phorpiex utilizza un bot spam che scarica un database di indirizzi e-mail da un server C&C. Quello che succede dopo è che un indirizzo e-mail viene selezionato casualmente dal database scaricato e viene composto un messaggio utilizzando diverse stringhe hardcoded. Il bot spam può produrre una quantità astronomicamente grande di e-mail di sextortion: il bot spam crea un totale di 15.000 thread per inviare messaggi spam da un database. Ogni thread prende una stringa casuale dal file scaricato. Il file di database successivo viene scaricato quando tutti i thread di spam finiscono. Se consideriamo i ritardi, possiamo stimare che il bot è in grado di inviare circa 30.000 e-mail in un’ora. E, ogni singola campagna di sextortion può coprire fino a 27 milioni di potenziali vittime.

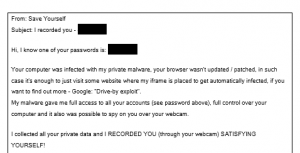

Phorpiex utilizza database con password intercettate o trapelate in combinazione con indirizzi e-mail. La password di una vittima viene solitamente inclusa in un messaggio e-mail per renderlo più persuasivo, dimostrando che la sua password è nota all’hacker. Le e-mail in questo attacco iniziano con la password per colpire la vittima. Di seguito, un esempio che abbiamo visto:

Per inviare e-mail, Phorpiex utilizza una semplice implementazione del protocollo SMTP. L’indirizzo del server SMTP deriva dal nome di dominio di un indirizzo e-mail. Dopo aver stabilito una connessione al server SMTP e aver ricevuto un messaggio di invito, il bot spam invia un messaggio con il proprio indirizzo IP esterno.

Per incassare il denaro estorto vengono utilizzati Bitcoin wallet

Check Point ha registrato trasferimenti di oltre 11 BTC ai portafogli di Phorpiex durante i cinque mesi di osservazione e ricerca. Il numero di entrate effettive raccolte è probabilmente più significativo, dal momento che non abbiamo monitorato le campagne di sextortion negli anni precedenti.